Il ransomware Wannacry infetta PC non aggiornati: ospedali ed enti pubblici a rischio

12Nonostante sia iniziata soltanto da poche ore, la campagna d’infezioni del cryptovirus denominato “Wannacry” ha già infettato decine di migliaia di vittime in tutto il mondo.

Testate giornalistiche straniere parlano di ospedali ed enti pubblici colpiti e bloccati da questo malware che infetta i PC e rende inutilizzabili i documenti tramite cifratura con una password che viene consegnata all’utente soltanto dietro pagamento di un riscatto in bitcoin.

Chiamato anche Wanna Decryptor 2.0, WCry 2, WannaCry 2 o Wanna Decryptor 2, questo ransomware non si diffonde tramite mail di phishing, come la maggior parte dei cryptovirus, ma sfruttando una vulnerabilità di sistemi Windows che era già stata scoperta e chiusa un paio di mesi fa da Microsoft grazie ad alcuni aggiornamenti pubblicati gratuitamente. L’infezione iniziale può avvenire tramite email contenenti finte fatture, note di credito, bollette o CV ma da lì la diffusione avviene automaticamente, tramite scansione dei computer vulnerabili in rete e sfruttamento delle falle nei sistemi, così come fanno i worm più che i virus o i trojan. Pericolosi perché non richiedono l’intervento dell’utente, ma si diffondono in automatico, a sua insaputa, anche su migliaia di PC alla volta a partire da uno solo.

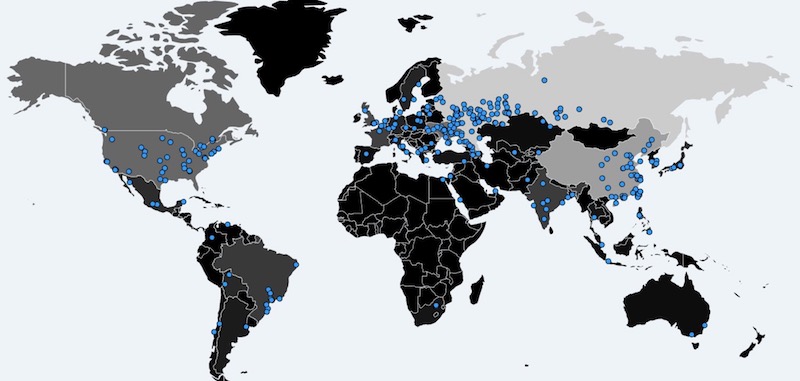

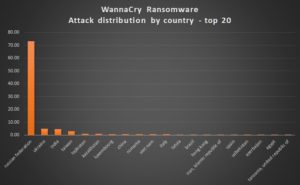

La diffusione del ransomware è stata capillare, colpendo decine di paesi in misura diversa, in particolare: Russia, Ucraina, India e Taiwan. Queste le statistiche della diffusione del ransomware Wanna Cry secondo Securelist:

Il malware Wannacry sfrutta infatti, tramite un exploit denominato EternalBlue, la vulnerabilità MS17-010, la cui soluzione è stata pubblicata da Microsoft il 14 marzo 2017 come “Security Update for Microsoft Windows SMB Server (4013389)” ed è scaricabile da chiunque, così da potere fare fronte a questo tipo di virus. Questo significa che chi è stato infettato non aveva aggiornato i sistemi, che avrebbero quindi potuto essere resi immuni dal ransomware Wannacry. Questo è il motivo per il quale a essere stati infettati sono stati particolarmente ospedali ed enti pubblici, spesso per motivi di budget e stabilità i più lenti ad aggiornare i loro sistemi.

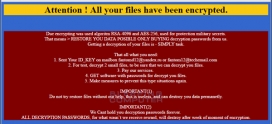

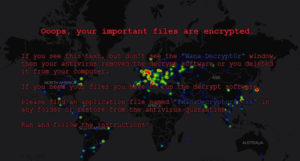

Una volta infettate, le vittime si ritrovano i file bloccati, rinominati aggiungendo “.WCRY” dopo il nome, oltre a una richiesta di riscatto nel file @Please_Read_Me@ che cita:

Q: What’s wrong with my files? A: Ooops, your important files are encrypted. It means you will not be able to access them anymore until they are decrypted. If you follow our instructions, we guarantee that you can decrypt all your files quickly and safely! Let’s start decrypting! Q: What do I do? A: First, you need to pay service fees for the decryption. Please send $300 worth of bitcoin to this bitcoin address: 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn Next, please find an application file named “@[email protected]”. It is the decrypt software. Run and follow the instructions! (You may need to disable your antivirus for a while.) Q: How can I trust? A: Don’t worry about decryption. We will decrypt your files surely because nobody will trust us if we cheat users. * If you need our assistance, send a message by clicking on the decryptor window.

La richiesta di riscatto viene lasciata dal malware in diverse lingue, tra le quali bulgaro, cinese, semplificato, cinese (tradizionale), croato, ceco, danese, olandese, inglese, filippino, finlandese, francese, tedesco, greco, indonesiano, russo, slovacco, spagnolo, svedese, turco e vietnamita.

Sul PC a questo punto è presente un software, Wana Decryptor, che è una sorta di “antidoto” per ripristinare i propri file ma che funziona soltanto dopo aver pagato i 300 dollari di riscatto in bitcoin.

Diversi siti di ricercatori stanno tentando di quantificare il fenomeno producendo delle mappe che indicano il numero di PC infettati e la località geografica. Abbiamo MalwareTech che mostra la diffusione del ransomware Wannacry in tempo reale con le statistiche sui sistemi infettati dal cryptovirus Wanna Cry raccolte dai loro sensori.

Al momento per difendersi dal ransomware non si deve fare altro che aggiornare le versioni vulnerabili di Windows, utilizzando eventualmente le indicazioni pubblicate da società di sicurezza come Alienvault che fornisce gli indicatori di compromissione del cryptovirus Wannabe o SecureList che indica alcune contromisure importanti per proteggersi e difendersi dal ransomware Wanna Cry.