Disaster recovery

Quale Danno al Business Aziendale può derivare dall’indisponibilità prolungata delle Applicazioni e/o dalla perdita dei Dati Aziendali?

Il Disaster Recovery (DR) è l’insieme di… …Tecnologie e Processi predisposti per ripristinare le … …Applicazioni e i Dati necessari all’erogazione dei… … Servizi di Business, interrotti a seguito di… …Gravi Eventi Dannosi (Disastri).

Disaster Recovery è l’insieme di processi e tecnologie atti a ripristinare sistemi, dati e infrastrutture necessarie all’erogazione di servizi “core business” a fronte di gravi emergenze (disastri).

Un disastro è la conseguenza dell’attuarsi di una minaccia non dovuta ad una aggressione intenzionale 1. Disastri naturali: terremoto,alluvione, tornado, eruzione vulcanica 2. Disastri dovuti all’uomo e alla tecnologia: incendio,esplosione, rottura delle condutture dell’acqua,mancanza di corrente, di linee di telecomunicazioni e di condizionamento ambientale

Rischio: esposizione di una organizzazione a perdite o danni. Risultato della combinazione della probabilità del verificarsi di un evento e dell’impatto(gravità) prodotto dall’evento stesso Minaccia: è l’elemento che rappresenta un pericolo per l’organizzazione Vulnerabilità: una debolezza nota nel sistema rispetto a una minaccia Attacco : tentativo deliberato di creare un danno ( es. attacco informatico, attacco terroristico)

BS7799 e ISO17799 sono lo Standard per le politiche e le procedure di Sicurezza delle informazioni Lo standard è stato inizialmente conosciuto come standard inglese BS7799 pubblicato dal British Standards Institution(1995) Più tardi (2000) con diverse revisioni è stato adottato dal comitato tecnico internazionale ISO IEC diventando ISO17799 (Information TechnologyCode of practice for information security management) Di recente lo standard ISO17799 è stato rivisto ulteriormente ed è diventato ISO27002 (Luglio 2007)

Da un punto di vista più tecnologico il NIST(National Institute of Standards and Technology) ha redatto delle raccomandazioni che forniscono indicazioni e strategie relativamente ai seguenti tipi di sistemi:

• Desktop e portatili

• Server

• Siti WEB

• LAN/WAN

• Sistemi Distribuiti

• Mainframe

Il decreto legislativo n. 196 del 30 Giugno 2003 ‘ Codice in materia di protezione dei dati personali ’ impone alcune misure di sicurezza dei dati. In particolare l’allegato B Disciplinare Tecnico in materia di misure minime di sicurezza indica che deve essere riportata nel Documento Programmatico della Sicurezza : …… la descrizione dei criteri e delle modalità per il ripristino della disponibilità dei dati in seguito a distruzione o danneggiamento ….. E nel caso di dati sensibili o giudiziari: ….. Sono adottati idonee misure per garantire il ripristino dell’accesso ai dati in caso di danneggiamento degli stessi o degli strumenti elettronici, in tempi certi compatibili con i diritti degli interessati e non superiori a sette giorni.

Perchè DISASTER RECOVERY ?

Limitare le perdite dovute a riduzione di revenue o ad altri costi Minimizzare l’interruzione di Processi Business Critical Soddisfare ai requisiti imposti da obblighi di compliance Evitare di compromettere la reputazione e la solidità della azienda Definire dei processi semplificati di decisione e di azione per fronteggiare una situazione imprevista Preservare le business operations e “sopravvivere” in caso di possibili failures Prevedere un ritorno “controllato” alla normale operatività

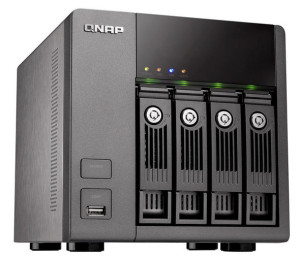

Il Nas (Network Attached Storage) è un dispositivo collegato alla rete la cui funzione è quella di consentire agli utenti di accedere e condividere una memoria di massa, in pratica costituita da uno o più dischi rigidi, all’interno della propria rete o dall’esterno.

Il Nas (Network Attached Storage) è un dispositivo collegato alla rete la cui funzione è quella di consentire agli utenti di accedere e condividere una memoria di massa, in pratica costituita da uno o più dischi rigidi, all’interno della propria rete o dall’esterno.

Generalmente i NAS sono dei computer attrezzati con il necessario per poter comunicare via rete. Pertanto, non sono dei semplici dispositivi di memorizzazione di dati da connettere via RJ-45 a dei computer, ma sono, a tutti gli effetti, dei server il cui scopo è mettere a disposizione storage di rete “intelligente” ovvero interfacciabile, gestibile e connettibile ad altre risorse di rete, in primis i server su cui sono installati le applicazioni e il Domain controller.

Il Nas è fondamentale come prima protezione da attacchi scatenati dall’interno quali: virus, ramsomware, danni hardware e forniscono un rapido ripristino di dati mancanti.

Ogni volta che si sposta, copia, muove o scarica un file, l’hash MD5 dice se il file è corrotto o meno. Se per esempio scarichiamo un file per verificare che sia integro ed esattamente uguale all’originale possiamo calcolare l’MD5 del file che abbiamo scaricato e confrontare la stringa con quella segnalata sul sito. Se il valore è identico, allora il file è identico a quello che c’è sul sito.

Ogni volta che si sposta, copia, muove o scarica un file, l’hash MD5 dice se il file è corrotto o meno. Se per esempio scarichiamo un file per verificare che sia integro ed esattamente uguale all’originale possiamo calcolare l’MD5 del file che abbiamo scaricato e confrontare la stringa con quella segnalata sul sito. Se il valore è identico, allora il file è identico a quello che c’è sul sito.

Clone, muletto o image sono solo alcuni rimedi immediati e rapidi al fine di risolvere nel minor tempo possibile un danno bloccante.

Clone, muletto o image sono solo alcuni rimedi immediati e rapidi al fine di risolvere nel minor tempo possibile un danno bloccante.

In funzione delle necessità a riottenere la funzionalità persa verrà studiato e progettato un sistema su misura in grado di ripristinare una situazione antecedente al problema.

I sistemi sono vari e diversi tra loro e possono essere sia hardware che software o addirittura combinati insieme.